WordPress は利用者数が多いことから、サイバー攻撃の対象になることが多く、ハッキングされる件数も多いのが現状です。

WordPress セキュリティ対策強化の基本に WordPress のハッキング件数や、対策方法を掲載していますので、あわせてお読みください。

WordPress を使っている場合は、定期的なマルウェア(コンピュータウイルス)のスキャンや、脆弱性診断を行いましょう。

自社サイト経由から被害が出ないか、不安に思っているサイトオーナーや、制作者は一度お試しください。

目次

「Webサイトからお問い合わせが来ない…」とお悩みの方必見!

当サイトのノウハウを詰め込んだ『Web集客の無料ガイド』をご提供

WordPress サイトをスキャンしてマルウェア(ウイルス)を検出する

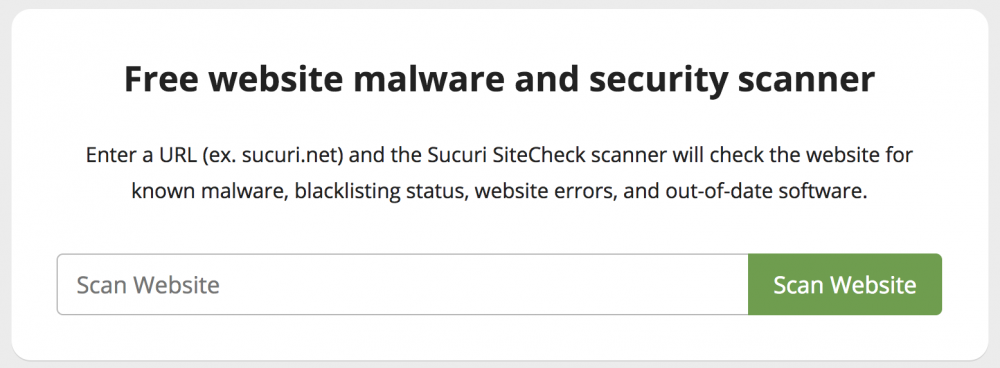

Securi のサイトチェックにアクセスし、WordPress サイトのスキャンをしてください、

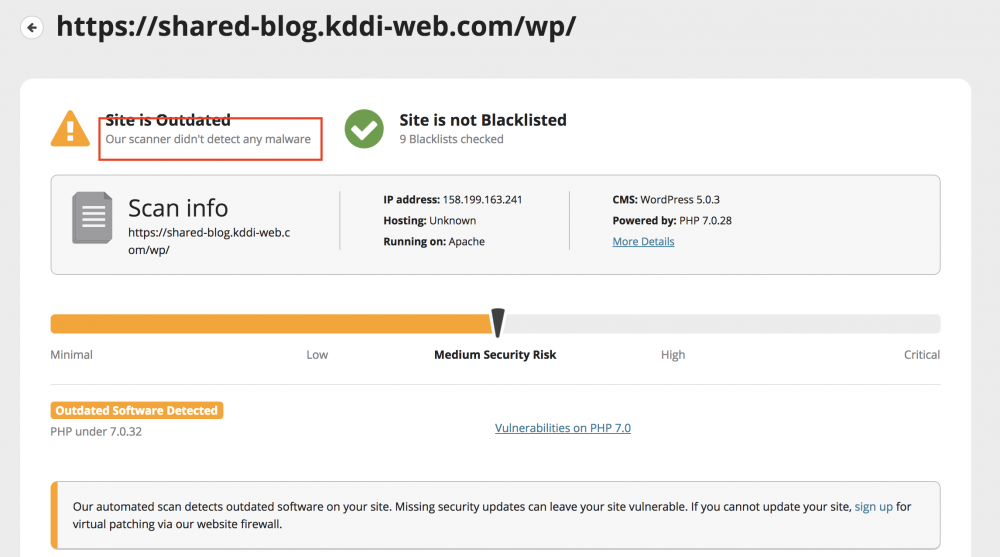

スキャンが完了すると、下記の通りメッセージが出力されます。

少し分かりにくいですが「 Our scanner did'nt detect any malware 」が表記されていれば、マルウェアは検出されなかったということになります。

マルウェアが検出されると下記の通り警告が出ますので、指示に従いマルウェアを削除してください。

Google セーフブラウジングのサイト

「https://transparencyreport.google.com/safe-browsing/search」からサイトをスキャンし確認、サイトをチェックしてください。

WordPress サイト内のマルウェア(ウイルス)を削除する

WordPress のサイト内でマルウェアが検出されたら削除しましょう。

ここからは、マルウェアを削除するための方法を解説します。

SmartRelease のバックアップから戻す

まずは最も簡単な方法で、SmartRelease のバックアップから過去の状態に戻す方法です。

(ご注意)この操作を行うとサイト全体が過去の状態に全て戻ります。

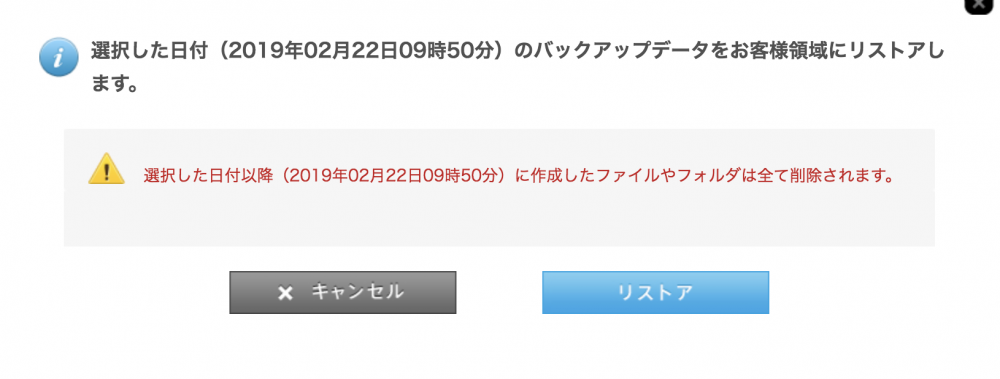

1. SmartRelease のコントロールパネルにログインし、バックアップを開きます。

2. 公開サイトタブから、ウェブデータをリストアし、データベースタブ( MySQL5.7 )から、データベースをリストアします。

ファイルやフォルダが全て削除されます。とメッセージが表示されていますが、マルウェアも同時に削除されます。

手動で削除

- まずは SmartRelease からバックアップを取得してください。

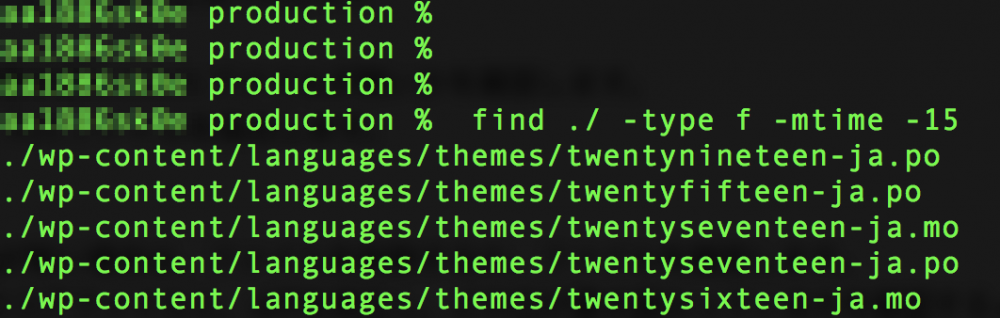

- SSH を利用して、サーバーのコンソールにログインします。

SSH の利用方法は CPI の操作マニュアルを参照ください。下記のコマンドを実行し、最近書き換えられたファイルが無いかを確認します。

下記では過去15日以内に更新されたファイルを抽出します。find ./ -type f -mtime -15

- 抽出されたファイルに心当たりが無い場合は、ファイルを削除するか、ファイルを確認します。

ファイルの確認は WordPress のコアファイルと、diff を実行し、どの行が書き換わっているかを確認すると良いでしょう。疑わしいファイルが見つかれば、そのファイルを WordPress の公式からダウンロードしたファイルで上書きを行います。

- ファイル修正後、サイトの動作確認を行います。

WordPrees の不審なユーザーを削除する

WordPress の管理画面にログインし、疑わしいユーザーが登録されていないか確認をしてください。

確認し、登録した覚えが無い場合は削除を行い、WordPress の管理者パスワードを念のため変更をしてください。

さいごに

WordPress のマルウェアを削除するには、バックアップから戻すのが一番手っ取り早い方法です。

WordPress で何かを更新する前には、必ずバックアップを取得しておきましょう。更新後にバックアップを取得することで、万が一の場合でもすぐに元の状態に戻すことができます。

また、マルウェアが WordPress に入ってこないための対策も重要ですので、あわせて「 WordPress セキュリティ対策強化の基本 」を参照ください。